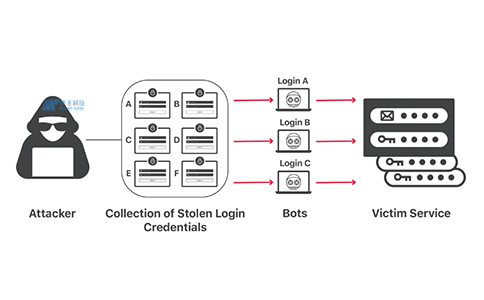

凭据填充是一种网络攻击,其中从一项服务的数据泄露中获得的凭据被用于尝试登录到另一项不相关的服务。例如,攻击者可能会获取从一家大型百货公司的违规行为中获得的用户名和密码列表,并使用相同的登录凭据尝试登录国家银行的网站。攻击者希望这些百货商店客户中的一部分也拥有该银行的账户,并且他们为这两项服务重复使用相同的用户名和密码。

由于在黑市上交易和出售的大量违规凭证清单,凭证填充很普遍。这些列表的激增,再加上使用机器人绕过传统登录保护的凭证填充工具的进步,使得凭证填充成为一种流行的攻击媒介。

什么使凭证填充有效?

从统计学上讲,撞库攻击的成功率非常低。许多估计这个比率约为 0.1%,这意味着攻击者每尝试破解一千个帐户,他们将大约成功一次。尽管成功率很低,但攻击者交易的凭证集合的绝对数量使得凭证填充物有所值。

这些集合包含数百万甚至数十亿的登录凭据。如果攻击者拥有一百万套凭据,这可能会产生大约 1,000 个成功破解的帐户。如果即使是一小部分被破解的账户产生了有利可图的数据(通常以信用卡号或可用于网络钓鱼攻击的敏感数据的形式),那么攻击是值得的。最重要的是,攻击者可以在许多不同的服务上使用相同的凭据集重复该过程。

机器人技术的进步也使凭证填充成为一种可行的攻击。Web 应用程序登录表单中内置的安全功能通常包括故意延迟时间和禁止重复登录尝试失败的用户的IP 地址。现代凭证填充软件通过使用机器人同时尝试多个似乎来自各种设备类型并来自不同 IP 地址的登录来绕过这些保护。恶意机器人的目标是使攻击者的登录尝试与典型的登录流量无法区分,并且非常有效。

通常情况下,受害公司唯一表明他们受到攻击的迹象是登录尝试总量的增加。即使这样,受害公司也很难在不影响合法用户登录服务的能力的情况下阻止这些尝试。

撞库攻击有效的主要原因是人们重复使用密码。研究表明,据估计高达 85% 的大多数用户会为多个服务重复使用相同的登录凭据。只要这种做法继续下去,凭证填充将保持卓有成效。

凭证填充和蛮力攻击有什么区别?

OWASP将凭证填充归类为暴力攻击的一个子集。但是,严格来说,凭证填充与传统的蛮力攻击有很大不同。蛮力攻击试图在没有上下文或线索的情况下猜测密码,随机使用字符,有时结合常见的密码建议。凭证填充使用暴露的数据,大大减少了可能的正确答案的数量。

对暴力攻击的良好防御是由多个字符组成的强密码,包括大写字母、数字和特殊字符。但是密码强度并不能防止凭证填充。密码的强度无关紧要 - 如果它在不同帐户之间共享,那么凭证填充可能会危及它。

如何防止凭证填充

用户如何防止撞库

从用户的角度来看,防范撞库非常简单。用户应始终为每个不同的服务使用唯一的密码(实现此目的的简单方法是使用密码管理器)。如果用户始终使用唯一的密码,则凭证填充将不会对其帐户起作用。作为额外的安全措施,我们鼓励用户在可用时始终启用双因素身份验证。

公司如何防止撞库

对于运行身份验证服务的公司来说,停止凭证填充是一个更复杂的挑战。凭据填充是由于其他公司的数据泄露而发生的。遭受撞库攻击的公司不一定会受到安全威胁。

公司可以建议其用户提供唯一密码,但不能有效地将其作为规则强制执行。一些应用程序会在接受密码作为防止凭证填充的措施之前针对已知受损密码的数据库运行提交的密码,但这并不是万无一失的——用户可能会重复使用尚未被破坏的服务中的密码。

提供额外的登录安全功能有助于减少凭证填充。启用双重身份验证和要求用户在登录时填写验证码等功能也有助于阻止恶意机器人。尽管这些都是给用户带来不便的功能,但许多人会同意将安全威胁降到最低是值得的。针对撞库的最强保护是机器人管理服务。爬虫程序管理使用速率限制和 IP 信誉数据库来阻止恶意爬虫程序进行登录尝试,而不会影响合法登录。